Espionaje corporativo con armas de ciberguerra al mejor postor

En semanas recientes se han publicado múltiples reportajes con respecto a la floreciente industria del espionaje cibernético, la cual tendría un valor de mercado de más de 10 mil millones de dólares. ¿Qué empresas son?, ¿cómo funciona esta tecnología?, ¿de dónde proviene?, ¿cómo opera en México?, ¿cuáles son medidas de investigación y análisis forense para detectarlo?

12 agosto 2021 Carlos Estrada Nava

LA INDUSTRIA DEL CIBERESPIONAJE EN ESTE LUSTRO

Debido a la alta sofisticación de los programas y técnicas de intercepción de comunicaciones, bajo la coyuntura de la contingencia sanitaria ha aumentado la oferta mundial de “spyware”, tecnología de intrusión para realizar labores de espionaje. Como parte de las revelaciones más recientes, se ha publicado la actividad de Paragon Solutions [1], una firma de capital americano pero con ejecutivos provenientes del ejército de Israel, específicamente de la Unidad 8200, equivalente a la Agencia de Seguridad Nacional (NSA) de Estados Unidos, donde se creó el primer Ciber Comando militar del mundo.

Como podremos enlistar más adelante, se estima que existen 25 principales compañías privadas en este mercado, siendo la más famosa de ellas, NSO Group del spyware “Pegasus”. Sobre esta mencionada empresa, desde 2018 se han revelado sus campañas de espionaje, mediante reportes de investigación y análisis forense del Citizen Lab de la Universidad de Toronto [2], divulgados por una coalición de medios de comunicación, y recientemente en 2021 con el apoyo de Amnistía Internacional.

Una de las principales críticas en contra de las actividades de estas empresas exhibe la ayuda que realizan a diferentes dictaduras para perseguir disidentes, e incluso personas homosexuales, con clientes como [3]: Angola, Azerbaiyán, Bahréin, Botswana, Mozambique, Nicaragua, Sudán del Sur, Uganda, entre otros regímenes autoritarios. En meses recientes, una nueva explotación de estas herramientas de espionaje se dirige a la vigilancia sanitaria de la Covid-19 [4], para rastrear y vigilar a personas con coronavirus, empleando plataformas de geolocalización de torres de telefonía celular, así como programas para monitorear la actividad en redes sociales.

El mayor de los escándalos ha ocurrido con respecto a los contratos de algunas de estas compañías con Arabia Saudí, debido a información con respecto a su uso para el asesinato del disidente Jamal Khashoggi [5]. Otro de los objetivos del gobierno de Arabia Saudí habría sido el celular iPhone X de Jeff Bezos, fundador de Amazon, y dueño del periódico Washington Post, tras lo cual se filtraron fotografías de su relación extra marital, la cual devino en el divorcio más costo de la historia por 38 mil millones de dólares. En aquel momento, Amazon de Jeff Bezos también perdió el mayor contrato de las fuerzas armadas en un proyecto llamado “JEDI”, una “nube” militar para indexar toda la información del Pentágono [6]. Desde entonces Washington Post ha sido de los medios que más ha publicado las filtraciones que revelan las actividades de espionaje de esta industria.

Como se ha mencionado, el conocimiento comercial de estos grupos (folletos, manuales, etc), se ha popularizado debido a la filtración de los archivos de algunas de estas empresas en sitios como WikiLeaks. Adicionalmente, en el caso de algunas empresas también se ha filtrado el código fuente de las herramientas de espionaje. De acuerdo a esta información, algunas de las empresas que más han recibido contratos de gobiernos en todo el mundo son:

- Gamma Group de Alemania, spyware FinFisher

- Dark Matter de Emiratos Árabes, spyware Karma

- eSurv de Italia, spyware Exodus

- NSO Group de Israel, spyware Pegasus

- Hacking Team de Italia, spyware DaVinci y Galileo

En los recientes 2 años, las nuevas versiones de estas herramientas se han mejorado con tecnología que explota vulnerabilidades no resueltas, como es el caso de ataques vía SS7 (Signalling System 7), para penetrar redes GSM, UMTS, LTE y CDMA (parte del objetivo de la próxima generación de telefonía 5G y 6G busca mitigar estas fallas). Al respecto, este ha sido el caso de la empresa Circles, la cual ayudó a NSO Group a desarrollar “Pegasus 2.0”, y así lograr una infección sin que la víctima pueda percibirlo.

Algunas de las empresas que explotan estas vulnerabilidades, son las siguientes:

- Ability, spyware Ulin

- Candiru, spyware Sourgum

- Intellexa, spyware Nexa

- Quadream, spyware Reign

- Verint, spyware SkyLock

- WiSpear, spyware SpearHead

LAS ARMAS DE CIBERGUERRA DE ESTA DÉCADA

La manera en que funcionan estos sistemas de espionaje es mediante la explotación de: “Backdoors”, puertas traseras de los dispositivos; “Exploits”, ataques específicos diseñados para cada vulnerabilidad; así como los más sofisticados “Zero Days”, vulnerabilidades no reportada públicamente, por lo cual pueden funcionar durante años sin que sea detectada su actividad.

Estas tecnologías ofensivas han sido creadas como parte de las actividades de defensa y ataque de distintos gobiernos, siendo la primera arma de Ciberguerra “Stuxnet”, desarrollada en conjunto por la Unidad 8200 y la NSA, como una alternativa para evitar una incursión militar en Teherán. A detalle, el ciberataque de Stuxnet conjuntó hasta 7 “Zero Days”, enfocándose en sabotear los sistemas SCADA de Siemens de las plantas de enriquecimiento de uranio en Irán, con lo cual se frenó por 10 años el programa nuclear iraní.

Como parte de la Ciberguerra mundial, al día de hoy existen 364 grupos llamados APT (Advanced Persistent Threat), los cuales son unidades militares de “hackers alpha” de diferentes ejércitos del mundo, cuando menos de los 20 países que más han invertido desde 2008. Los efectivos retirados de estas unidades son muchas veces los fundadores de las empresas de ciberespionaje listadas previamente.

De entre estos grupos, se destacan: 76 APTs de China (como son Comment Crew, Axiom, Naikon, Stone Panda, DragonOK, Hellsing, etc.), 23 APTs de Irán (OilRig, Cleaver, Magnallium, Rocket Kitten, MuddyWater, Greenbug, Cadelle, etc.), 20 APTs de Rusia (Fancy Bear, Turla, Sofacy, Anunak, Telebots, Sandworm, BuhTrap, etc.), 7 APTs de Corea del Norte (Lazarus, Chollima, Starcruft, Kimsuky, etc.), así como C-Major de Pakistan, Dropping Elephant de India, DarkHotel de Korea, Snowglobe de Francia, Longhorn de EUA, Promethium de Turquía, etcétera.

EXPLOTACIÓN DE “ZERO DAYS” EN MÉXICO

México forma parte geoestratégica del “teatro de operaciones” de las actuales guerras de 5ta generación (desarrolladas en el ciberespacio), así como de las recientes de 6ta generación (basadas en la desinformación y desestabilización). De esta manera, el grupo de ciberguerra más famoso de todos, “Lazarus Group” (APT 38), en 2018 robó de Bancomext 110 millones de dólares [7], después de que cuando menos 40 servidores del gobierno estuvieron intervenidos por más de 540 días. Este grupo norcoreano se hizo famoso después del ataque contra Sony Pictures en 2014 y la ofensiva contra el Banco Central de Bangladesh en 2016.

Este tipo de ataques y ciberarmas son especialmente efectivas en México, debido al bajo nivel de resiliencia cibernética de nuestras empresas y organizaciones, tanto que de acuerdo al último ranking mundial de ciberseguridad de la Organización de las Naciones Unidas [8], nuestro país se encuentra en la posición 52, detrás de países como Ghana y Kenia.

Otro elemento particular de México consiste en el alcance que ya tienen diferentes grupos de crimen organizado para utilizar algunas de estas herramientas de ciberespionaje, como existe documentación sobre su explotación por parte del Cártel del Pacífico (Sinaloa) [9].

Por parte del sector privado también existen revelaciones de la explotación de estas herramientas que en teoría sólo se venden a entidades de gobierno, como se han utilizado por parte de: SEDENA, CNI (CISEN), Guardia Nacional (Policía Federal), FGR y algunos gobiernos estatales. Como parte de las revelaciones de Citizen Lab, además de reporteros en México, se sabe que fue intervenido el activista Alejandro Calvillo, Director de la ONG “El Poder del Consumidor”. A su vez, se tiene información [10] con respecto a que la firma de espionaje Black Cube, explotó estas herramientas para ayudar a diferentes empresas para obtener ventaja en las licitaciones de las rondas petroleras de la Reforma Energética.

Algunos mensajes de SMS que se han utilizado para las campañas de espionaje en México desde el año de 2014 son los siguientes [11]:

SMS from +518122090332: Hola, mi mama esta muy grave, tal vez no pase la noche te envio datos de donde esta internada ojala vengas: http://bit[.]ly/1PQsLvX (https://smsmensaje[.]mx/6395084s/)

SMS from +525576169290: Amigo, hay una pseudo cuenta de fb y twitter identica a la tuya checala para que la denuncies mira checala: https://fb-accounts[.]com/9543697s/

SMS from +528120531318: Perdon x molestarte pero hace 3 dias que no aparece mi hija te agradecere que me ayudes a compartir su foto: http://bit[.]ly/1Oo7cSS (https://smsmensaje[.]mx/8984621s/)

SMS from +528122090358: ESTIMADO USUARIO ha realizado un Retiro/Compra Tarjeta M.N de ****** el 14/07/16 10:52:00 AM. Ver DETALLES: https://banca-movil[.]com/4982255s/

SMS from +525552899427: Has realizado un Retiro/Compra Tarjeta**** M.N monto $3,500.00 verifica detalles de operacion: http://bit[.]ly/21jxVFW (https://unonoticias[.]net/2250072s/)

SMS from +525585292665: TELCEL[.]com/ RECIBISTE CORRECTAMENTE TU FACTURA ELECTRONICA VERIFICA DETALLES DE TU COMPRA: http://ideas-telcel.com[.]mx/9872742s/

SMS from +525525715066: USEMBASSY.GOV/ DETECTAMOS UN PROBLEMA CON TU VISA POR FAVOR ACUDE PRONTAMENTE A LA EMBAJADA. VER DETALLES: http://bit[.]ly/1MAAWrO (http://smsmensaje[.]mx/9439115s/)

SMS from +528120697015: UNOTV[.]com/ FILMAN A REPORTERO Y PERIODISTA CUANDO SON LEVANTADOS POR COMANDO ARMADO EN TAMAULIPAS. VIDEO: https://unonoticias[.]net/1887451s/

MEDIDAS DE DETECCIÓN Y PROTECCIÓN

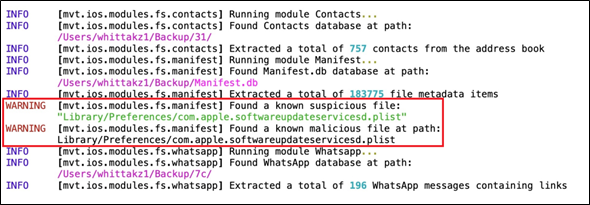

Si bien la actividad de esta industria se ha revelado desde hace 3 años, la reciente publicación de Amnistía Internacional fue más allá, debido a que conjuntó diferentes equipos de investigación y análisis forense, para así exponer tanto los “indicadores de compromiso” de las campañas de espionaje, y una nueva herramienta de diagnóstico, bajo un protocolo de inteligencia cibernética llamado “pegasus.stix2” [12]:

Si considera que usted ha sido víctima de alguno de estos programas de espionaje, ha detectado actividad inusual en sus dispositivos, o tiene alguna razonable sobre si alguien más está revisando sus comunicaciones y archivos, es hora de hacer una revisión.

REFERENCIAS:

[1] “Meet Paragon: An American-Funded, Super-Secretive Israeli Surveillance Startup That ‘Hacks WhatsApp And Signal’”

[2] “Tracking NSO Group’s Pegasus Spyware to Operations in 45 Countries”

[3] “Revealed: Israel’s Cyber-spy Industry Helps World Dictators Hunt Dissidents and Gays”

[4] “Special Report: Cyber-intel firms pitch governments on spy tools to trace coronavirus”

https://www.reuters.com/article/us-health-coronavirus-spy-specialreport-idUSKCN22A2G1

[5] “Saudis behind NSO spyware attack on Jamal Khashoggi’s family, leak suggests”

[6] “Pentagon cancels $10 billion JEDI cloud contract that Amazon and Microsoft were fighting over”

https://www.cnbc.com/2021/07/06/pentagon-cancels-10-billion-jedi-cloud-contract.html

[7] “Usaron virus norcoreano para hackear a Bancomext”

[8] United Nations (ITU): Global Cybersecurity Index 2020

https://www.itu.int/en/ITU-D/Cybersecurity/Pages/global-cybersecurity-index.aspx

[9] “’It’s a free-for-all’: how hi-tech spyware ends up in the hands of Mexico’s cartels”

https://www.theguardian.com/world/2020/dec/07/mexico-cartels-drugs-spying-corruption

[10] Empresa petrolera ‘Oro Negro’ espió a Pemex https://noticieros.televisa.com/ultimas-noticias/oro-negro-espio-pemex-black-cube/

[11] Forensic Methodology Report: Pegasus Forensic Traces per Target

https://www.amnesty.org/en/latest/research/2021/07/forensic-methodology-report-appendix-d/

[12] “This tool tells you if NSO’s Pegasus spyware targeted your phone”https://techcrunch.com/2021/07/19/toolkit-nso-pegasus-iphone-android/